El caso de Eufy ha generado bastante ruido en los últimos días, tras descubrirse que la marca de cámaras inteligentes perteneciente a Anker almacena en la nube fotos y vídeos de sus usuarios, sin su consentimiento. Dicho accionar fue descubierto por Paul Moore, un especialista en seguridad, tras analizar los llamados hacia un servidor externo que hacía la API del servicio, pese a prometer que toda la información se procesaba localmente.

Justamente es esto último lo que ha generado tanto descontento. Es que Eufy promocionaba que las imágenes captadas por sus cámaras de seguridad y timbres de puerta inteligentes nunca eran enviadas a la nube. Y ahora ha quedado demostrado que se trataba de una mentira.

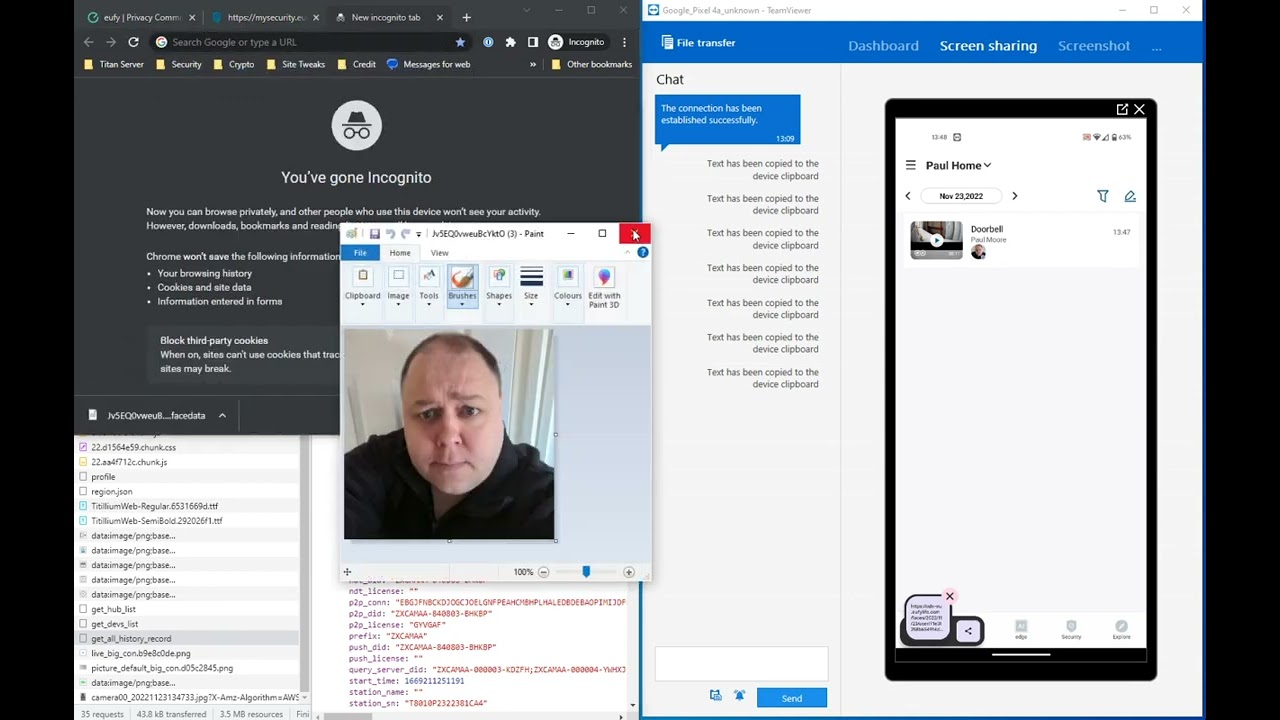

En un vídeo publicado la semana pasada en YouTube, Moore mostró cómo era posible acceder al material que se generaba a través de una cámara de la marca directamente desde el navegador. Para ello solo tuvo que copiar los enlaces que aparecían en texto plano al inspeccionar el funcionamiento de la aplicación web de Eufy. Así comprobó no solo que el servidor recibía una captura a resolución completa del feed de la cámara, sino que las imágenes utilizaban etiquetas de reconocimiento facial para vincularlas a un usuario determinado.

En su cuenta de Twitter, Moore compartió la respuesta que recibió por parte de Eufy al contactarse por correo electrónico solicitando explicaciones. Desde la compañía intentaron desestimar la acusación, pero se terminaron enterrando en un lodazal. Es que, si bien sostuvieron que los vídeos grabados por las cámaras se almacenan localmente, reconocieron la interacción con la nube.

"La aplicación de Eufy está diseñada para ser capaz de mostrar a los usuarios todas las listas de eventos. Si todos los recursos se almacenan en el dispositivo móvil de un usuario, ocupará la mayoría de su almacenamiento. En este caso, la app necesita comunicarse con el servidor en la nube en tiempo real para obtener los recursos más eficientemente", dice el e-mail.

Eufy, en el ojo de la tormenta por una aparente violación a la privacidad

Eufy también ha mencionado que los links a las imágenes almacenadas en la nube solo pueden ser compartidos por los usuarios registrados, y que se eliminan a las 24 horas. No obstante, indicó que planeaban encriptar los llamados realizados por la API para que los enlaces dejen de aparecer en texto plano. Algo que Moore ha acusado de ser un truco para encubrir su accionar.

En tanto que otros usuarios han mencionado en redes sociales que las imágenes de sus cámaras se estaban subiendo a la nube, incluso sin haber utilizado nunca la aplicación web de Eufy.

Pero esto no es todo. El pasado viernes se conoció que también es posible acceder remotamente a las transmisiones en directo de las cámaras utilizando el reproductor multimedia VLC. Esto, porque los streams no estarían encriptados ni requerirían de autenticación para su acceso.

Y si bien Eufy asegura que el procesamiento de imágenes se realiza localmente y de forma encriptada, Moore asegura haber encontrado la llave de cifrado almacenada como texto plano en los llamados de la API.

Ayer, el analista brindó una breve actualización sobre el tema. "Parece que han eliminado la llamada de fondo que revela las imágenes almacenadas, pero no los vídeos en sí. También cifraron otras llamadas para que sea casi imposible de detectar. Así NO es como debe manejarse", tuiteó.

Poco más tarde, el experto en seguridad informó que tuvo una "extensa discusión" con el departamento legal de Eufy. Por ende, dejaría de comentar al respecto sobre el tema mientras la compañía investigara lo sucedido. Aunque prometió brindar más actualizaciones ni bien fuera posible.

ACTUALIZACIÓN: comunicado oficial de Eufy

eufy Security está diseñado como un sistema de seguridad local para el hogar. Todo el metraje en vídeo se almacena localmente y se cifra en el dispositivo del usuario.

En lo que respecta a la tecnología de reconocimiento facial de eufy Security, todo ello es procesado y almacenado localmente en el dispositivo del usuario.

Nuestros productos, servicios y procesos cumplen plenamente con las normas del Reglamento General de Protección de Datos (GDPR), incluyendo las certificaciones ISO 27701/27001 y ETSI 303645.

Para proporcionar a los usuarios notificaciones push en sus dispositivos móviles, algunas de nuestras soluciones de seguridad crean pequeñas imágenes de vista previa (miniaturas) de los vídeos que se alojan brevemente y de forma segura en un servidor en la nube basado en AWS. Estas miniaturas utilizan un cifrado completo en el servidor, están configuradas para eliminarse automáticamente y cumplen con los estándares del servicio de notificaciones push de Apple y de la mensajería en la nube de Firebase. Los usuarios sólo pueden acceder o compartir estas miniaturas después de iniciar sesión con seguridad en su cuenta de eufy Security.

Aunque nuestra aplicación eufy Security permite a los usuarios elegir entre notificaciones push basadas en texto o en miniaturas, no se aclaró que elegir las notificaciones basadas en miniaturas requeriría que las imágenes de vista previa se alojasen brevemente en la nube.

Esa falta de comunicación fue un descuido por nuestra parte y nos disculpamos sinceramente por nuestro error.

Así es como planeamos mejorar nuestra comunicación en este asunto:

1) Estamos revisando el lenguaje de la opción de notificaciones push en la aplicación eufy Security para detallar claramente que las notificaciones push con miniaturas requieren imágenes de vista previa que se almacenarán temporalmente en la nube.

2) Seremos más claros sobre el uso de la nube para las notificaciones push en nuestros materiales de marketing dirigidos al consumidor.

eufy Security está comprometida con la privacidad y la protección de los datos de nuestros usuarios y agradece que la comunidad de investigadores de seguridad se ponga en contacto con nosotros para llamar nuestra atención.